В этом документе описываются способы повышения безопасности и защиты вашей системы от мошенничества.

В списке представлен обзор текущих функций безопасности FlySip:

- Сложные пароли - шаблон пароля по умолчанию состоит минимум из 7 буквенно-цифровых цифр. Шаблоны паролей настраиваются нашей службой поддержки для каждой учетной записи.

- Индикатор надежности пароля. Надежность пароля отображается для пользователей по истечении срока действия паролей пользователей или при их создании в первый раз (начиная с версии 5.2).

- Многофакторная аутентификация . Операторы коммутатора могут включить многофакторную аутентификацию для веб-пользователей. У пользователей будет возможность использовать систему на основе электронной почты или аутентификацию Google (начиная с FlySip 2020).

- SSL-сертификаты — SSL-сертификаты могут быть сгенерированы программным коммутатором через Let's Encrypt. Это бесплатная услуга, если для вашего софтсвича назначено доменное имя. Пользователи по-прежнему могут загружать свои собственные SSL-сертификаты для своей системы.

- Зашифрованные пароли — пароли шифруются при сохранении и не могут быть извлечены из базы данных.

- Отдельные учетные данные VoIP для дайджест-аутентификации — разные учетные данные веб-трафика и SIP-трафика для учетных записей, доступности и безопасности пользователей.

- Усовершенствованная аутентификация трафика VoIP — комбинированная аутентификация удаленного IP-адреса, входящего CLI и входящего CLD для аутентификации трафика к учетной записи.

- Ограничения сеансов учетной записи . Общие ограничения сеансов (входящие/исходящие вместе) защищают каждую учетную запись от переполнения трафиком в результате взлома учетной записи.

- Ограничения CPS учетной записи . Ограничения CPS защищают учетную запись от наводнения трафика, возникающего в результате взлома учетных записей.

- Система токенов баланса учетной записи . Баланс учетной записи в режиме реального времени применяет логику к попыткам входящих вызовов, ссылаясь на оставшийся баланс/кредит, стоимость/скорость вызовов и текущие вызовы, чтобы разрешить прохождение дополнительных вызовов.

- Встроенный брандмауэр для дополнительного уровня сетевой безопасности — правила брандмауэра для веб-трафика, SSH, БД и SIP-трафика.

- Ограничение управления доступом в Интернет — ограничение доступа сотрудников в Интернет к указанным IP-адресам/местоположениям.

- Журналы пользовательского аудита . Отслеживайте изменения, внесенные персоналом, и отслеживайте, когда и откуда они получают доступ к программному коммутатору.

- Ограничения канала подключения и CPS — ограничительная маршрутизация и ограничение вызовов в указанные вышестоящие расположения.

- Настройте шаблон password_policy по умолчанию. Для настройки попросите группу поддержки предоставить вам параметры по умолчанию, которые использует ваша система, и при необходимости измените их.

- Внутренняя структура (FlySip B2BUA и RTPproxy) гарантирует, что FlySip не будет удаленно уязвим для общеотраслевых атак безопасности и мошенничества.

- Правильное значение ACD, установленное в тарифе , с ACD=Max time session, система никогда не опустит баланс Счета или Клиента ниже нуля, недостатком этой функции безопасности является то, что она может привести к сбросу некоторых вызовов.

- Прозрачный внешний брандмауэр рекомендуется для обработки сложных правил и защиты сетевой карты от перегрузки трафика/пакетов или любой DDOS-атаки.

- Используйте PIN-коды для ваучеров, если они используются.

- Используйте PIN-коды для учетных записей , если используются телефонные карты.

- Избегайте использования правил аутентификации только с CLI/CLD , IP-адрес обеспечивает дополнительную безопасность аутентификации.

- Используйте аутентификацию по поставщику/соединению в правилах аутентификации DID, если в сценарии используются DID.

- Маскируйте топологию вашей сети, используя функцию ретрансляции мультимедиа , которая проксирует RTP и скрывает исходный IP-адрес устройства.

- Используйте свой собственный VPN-сервер, если ваши сотрудники используют динамический IP-адрес. Такой подход сделал бы подключение к серверу FlySip более безопасным, позволил бы настроить веб-брандмауэр и ограничить подозрительные попытки доступа к web/db/ssh с неизвестных IP-адресов.

- Внутренняя структура (FlySip B2BUA и RTP Proxy) гарантирует, что FlySip не будет удаленно уязвим для общеотраслевых атак безопасности и мошенничества.

Программный коммутатор FlySip был разработан с функциями безопасности, которые соответствуют нашей цели — создать самый безопасный программный коммутатор на рынке.

Контроль веб-доступа

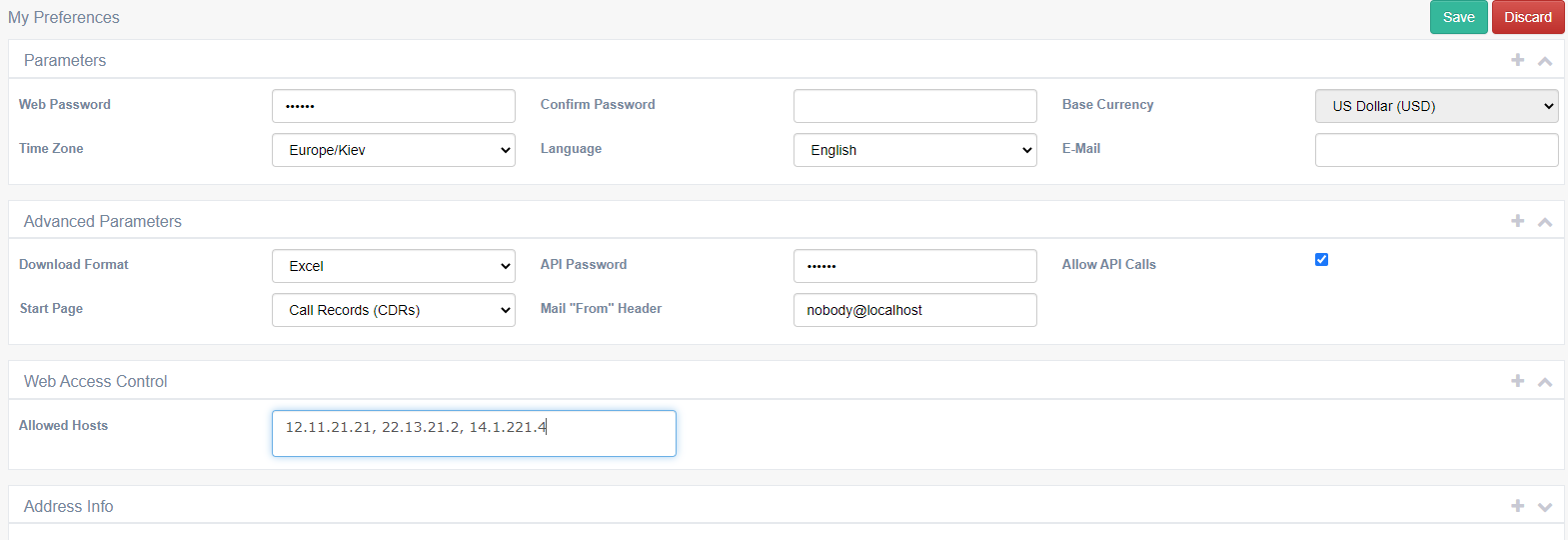

Функция управления веб-доступом позволяет владельцу софтсвича FlySip указать точный список IP-адресов для доступа в Интернет. Каждый конкретный веб-пользователь может быть указан в меню «Мои настройки» Заказчика или веб-пользователя. Таким образом, только перечисленные IP-адреса могут войти в Интернет с учетными данными этого пользователя.

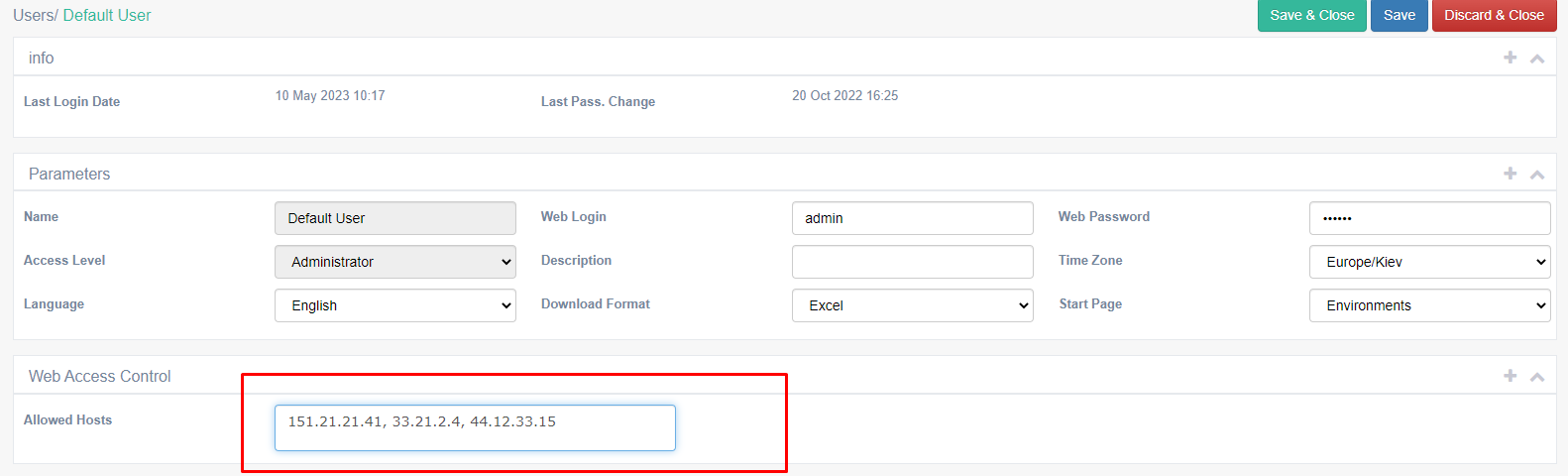

По умолчанию владелец увидит значение «Любой» в поле «Разрешенные хосты». «Любой» означает, что любой может получить доступ к веб-интерфейсу с правильным логином и паролем. Вы можете указать список IP-адресов со значениями, разделенными запятыми; в этой конфигурации только клиенты из списка или IP-адресов смогут войти в веб-интерфейс при условии, что они имеют правильный логин и пароль. В «Моих настройках» вашего собственного пользователя: В разделе «Управление системой» -> «Пользователи»:

В разделе «Управление системой» -> «Пользователи»:

Инструмент IP Firewall

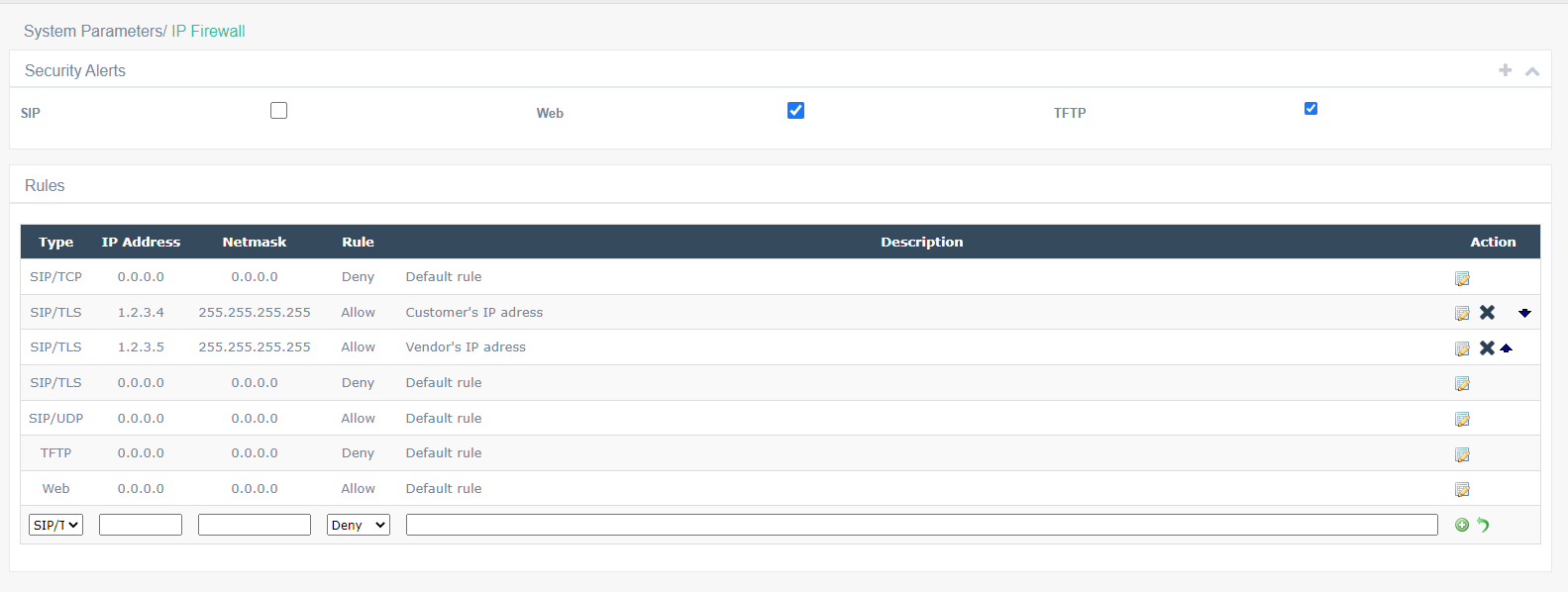

Инструмент IP firewall позволяет ограничить доступ к базе данных, веб-интерфейсу, SSH или SIP-трафику со статических IP-адресов. Вы можете добавить правила в список брандмауэра в следующем меню: «Инструменты» > «IP-брандмауэр» (для справки см. снимок экрана).

Брандмауэр IP можно настроить только для статических IP-адресов. Также обратите внимание, что сетевая маска должна быть 255.255.255.255, если вы хотите заблокировать или разрешить только один конкретный IP-адрес. В случае динамического IP мы предлагаем использовать доверенный VPN-сервер для доступа к веб-интерфейсу софтсвитча.

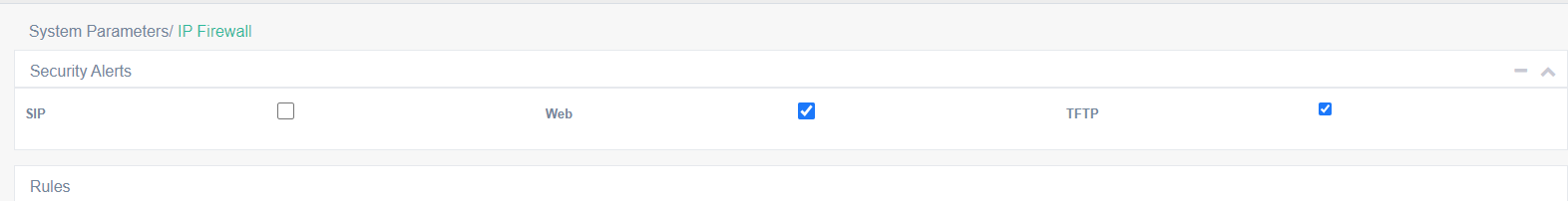

Начиная с версии FlySip 5.1 (или более поздней) существует функция безопасности, которая предупреждает оператора программного коммутатора (если у него есть права на редактирование правил брандмауэра) разрешить доступ к коммутатору с известных IP-адресов и запретить доступ к любому неизвестному IP-адресу. Предупреждение управляется из раздела «Предупреждения безопасности» в инструменте IP-брандмауэра в зависимости от типа брандмауэра (DB, SIP, SSH или Web). Если используется внешний брандмауэр, предупреждение можно отключить, сняв флажок с флажка:

ВЫ ПОЛУЧИЛИ ОТВЕТ НА СВОЙ ВОПРОС?